Men asosan dasturlash faoliyati bilan shug’ullanaman lekin o’zimni bu sohada professional deya olmayman, lekin men O’zbekistonda yashayman. Bu degani kimgadir dasturchiman desangiz uni kompyuteri, telefoni yoki televizorigacha tushunib to’g’irlab berasiz degani. Chunki siz hammasini bilishga majbursiz.

Kiberxavfsizlikka qizishingizni bilib qolishsa kimlarnidir «instagrami» yoki «facebook» dagi profillarini ham buzib bera olasiz. Buni xammasi rejissorlarning kinoda xakerlarni tasvirlashi oqibati deb o’ylayman.

Habrda bir qiziq maqolaga ko’zim tushib qoldi, shuni ozroq tarjima va o’zimdan qo’shib yozmasam bo’lmadi:

Kinodagi xakerlar – bitta tugma bilan avtomobilni qulfini ochadigan, “kiberraketa”ni ishga tushirishi mumkin, yoki “shunchaki” ip manzil orqali shaxsni qayerdaligini aniqlash qobiliyatlariga ega sehrgarlar! Buzib kirish sahnalari vizual va ovozli efektlar bilan amalga oshib, sohaning haqiqiy mutaxassislari orasida kulgularga sabab bo’ladi.

Ushbu maqolada kinodagi xakerlarning “afsonalari” va real hayotdagi farqlarni va bu axborot xavfsizligi madaniyatiga ta’sir qilayotganini ko’rsatib bermoqchiman.

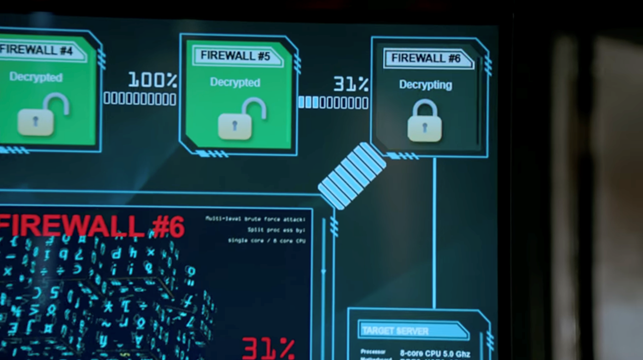

“Castle” serialining 8-fasl 8-qismidagi 03:14 minutlik sahnaga e’tibor qaratsak

Bu sahnada hammasi ajoyib: raqamli kubik rubiklar, hujum jarayonining indikatorlari, fayrvollarning aniq soni, mushukchalar aks etgan spam video, buzib kirilishi ovozlari va hattoki tizimni ishdan chiqaruvchi kiber bomba. Xakerlarning amaliyoti juda katta tezlikda amalga oshib, juda tez tugaydi.

Aslidachi:

“Userfriendly” hujumlar mavjud emas! Tomoshabinlar muammoni birdan aniqlanadigan, sirenalar ishga tushadigan, ekranda chiqadigan xar xil chiroyli maxsus efektlarga boy sahnalarga o’rganib qolishgan.

Agar kompaniyalarda SOC (Security Operations Center) mavjud va u keraklicha sozlangan bo’lsa shunday ogohlantirishlar chiqishi mumkin. Real hayotda SOC hodimlari katta miqdorda shubxali holatlarni tahlil qilib chiqib, juda kamini hujum deb tasdiqlashadi.

Odatda buzib kirishlar nishondagi shaxslarga bildirmasdan amalga oshiriladi va bu haqida ular bir qancha oy o’tibgina (balki) xabar topishadi. Xakerlar nishondagi kompaniyaning xavfsizlik tizimini, IDS va IPSlarini o’rganishadi, antivirus sezib qolmasligi uchun turli viruslarni sinab ko’rishadi. Agar SOC tizimi xakerlik xujumini rostdan aniqlasa hujum zanjirini chizib berishi mumkin, lekin ishoning u yerda hech qanday qaroqchilarning bayroqlari va bosh suyaklarni uchratmaysiz. Keling oddiy hujumni oddiy foydalanuvchiga nisbatan ko’rinishini ko’rib chiqsak:

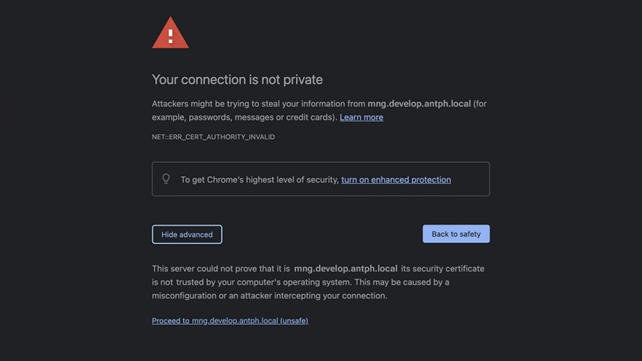

SSL xatolik

“O’rtadagi odam” (man-in-the-middle) turidagi hujum vaqtida brouzer oynasi taxminan shunday ko’rinadi. Agar foydalanuvchi ogohlantirishlarga e’tibor bermasdan saytga kirishni davom ettirsa u tomonindan kiritilgan bank kartasi, login va parollar kabi ma’lumotlarni “o’rtadagi odam” qo’lga kiritishi mumkin.

“Kinochi”larni yana bir sevimli odati bor – progress-barlar. Bu progressbarlarda buzib kirilguncha qolgan vaqt ko’rinib turadi. Bunday sahnalar odamlarda shiddat (напряженные сцены) hosil qiladi va reallikka umuman aloqasi yo’q.

Hayotda progressbarlar bu brutfors yoki dirbastingdagi lug’at so’zlarni terib borilish kabi jarayonni ko’rsatib turadi. Lekin shunaqa holatlar borki, qidirilayotgan natija lug’atni ichidan chiqib qolsa progressbar 1 yoki 10 yoki 55% ni, umuman istalgan qiymatni ko’rsatayotganda tugab qoladi. Fayrvoldan shunchaki tugmani bosish orqali o’tib ketib bo’lmaydi. Kinolarda xakerlar xamma tizim fayrvollarini o’yinlardagi qulfchalarday ochib tashlashadi. Xar bir himoya tizimini xaker kriptoanaliz tahlillari bilan “yechib tashlaydi”. Aslida esa fayrvolni chetlab o’tishni kriptografiyaga hech qanday aloqasi yo’q.

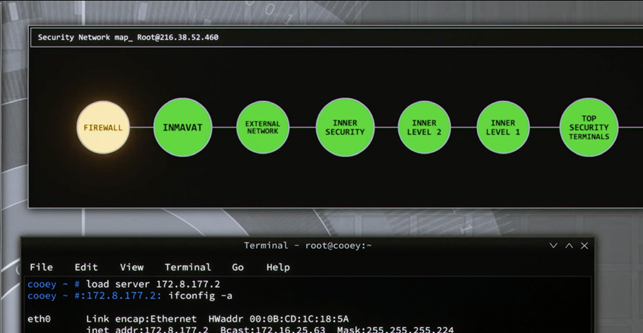

Raqamlar bilan tartiblangan fayrvollar — juda qulay narsa 🙂

Xakerlar rostdan ham tizimga tashqaridan turib ulanishlari mumkin lekin fayrvolni chetlab o’tib emas. Buning uchun ular bir necha soatdan bir necha oylab vaqt sarflashadi. “Fayrvolni chetlab o’tish” fayrvol tomonidan bloklanmagan qandaydir servisdan zaiflik topish orqali amalga oshirilishi mumkin.

Tizimni “osiltirib tashlash” (Перегрузить систему) mumkin, lekin kinolardagiday emas. Videodagi sahnada Keyt Heylining kompyuterida “Kiberbomba”ni ishga tushiradi Videoda raketa tizimga qo’nib uni ishdan chiqaradi.

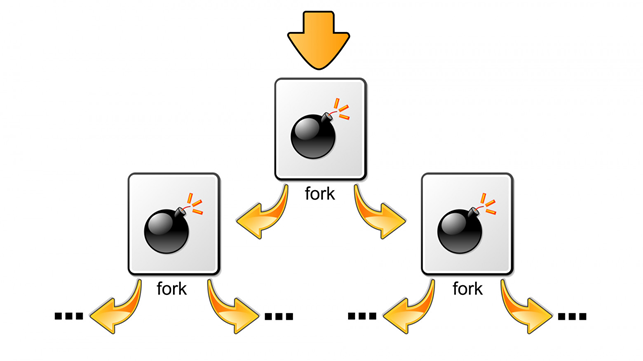

Bu serialdagi kiberbomba qanday ishlashini tushuntirib berish qiyin, lekin real hayotda uni analog ko’rinishi fork-bomba bosa oladi.

«Fork bomba»

Fork-bomba – tizimni ishdan chiqaruvchi variantlardan biri hisoblanadi (Denial of Service, DoS). Dastur ishga tushdanidan keyin o’zini yangi nusxalarini yaratuvchi nusxalarini yaratib tashlayveradi. Bu jarayon cheksizlikkacha (tizimning resurslari tugab, ishdan chiqquncha) davom etaveradi. Fork-bomba rostdan ham begona kompyuterni ishdan chiqarishda yordam beradi, lekin bitta tizimni qayta yuklash (perezagruzka) bilan muammosini hal qilsa bo’ladi.

Agar tizimni turli xil portlashlarsiz tasavvur qilsak shunchaki kerakli fayllarni o’chirish orqali xam ishdan chiqarsa bo’ladi.

Videodagi yagona savol tug’dirmaydigan holat mushukchalar videosini ishga tushurish. Juda xoxlasangiz uni rostdan ham ishga tushursa bo’ladi.

Haqiqatga yaqinlik: 2/5 (mushukchalar uchun)

«Возвращение Мухтара»: IP orqali ma’lumotlarni aniqlash.

Har qanday kinoxakerni birlamchi imkoniyati – har qanday odamni IP orqali aniqlash va bularni hammasi “ipconfig” superkomandasi orqali. Juda zo’r bo’lsangiz xam IP manzil bo’yicha faqat yuridik shaxsni aniqlashingiz mumkin, shunda xam u statik ip sotib olgan bo’lsa va bu IPda tashkilotiga tegishli ma’lumotlarni saqlasa.

Qudratli «ipconfig» buyrug’i

«Rimlik odam» (The Man from Rome): buzib kirilishiga qarshi sehrli buyruqlar jamlanmasi.

Agar sizda video ochilmagan bo’lsa quyidagi havoladan foydalansangiz bo’ladi.

Bu yerda yana o’sha klassika: chiroyli oynalar, tizim himoyasining vizuallashgan UI ko’rinishi va buzib kirilayotganini terminal (qora oyna) dan kuzatilib turilishi.

Aslidachi?

Keling yaxshisi maxfiy buyruqlar ketma ketligini ko’rib chiqamiz.

Hujumlar ketma ketligi

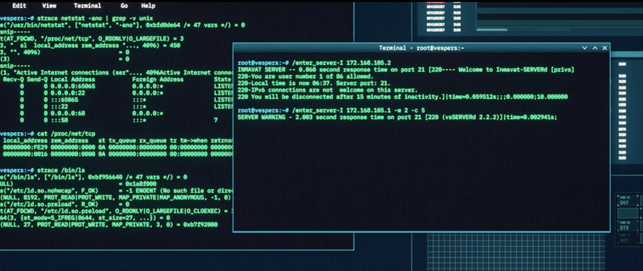

Umuman olganda birinchi buyruq mavjud emas. Ikkinchi buyruq esa qadrdon juda kuchli “ifconfig”. Faqat bu safar kinochilarni “Windows”da ishlaydigan kompyuteri yo’q.

Hujum bo’lsa avjida ketayapti

traceroute…

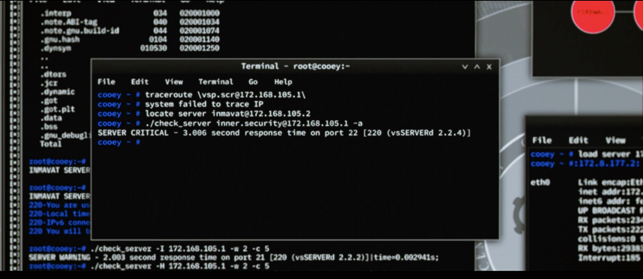

Ikkinchi va uchinchi holatlarda hatto bular buyruq ham emas – ularni tomoshabin xakerlarni hamma ishi beshday ko’rinishi uchun yozishgan. To’rtinchi buyruq qiziq ko’rinish beradi. Ular shunchaki skript yozishgan bo’lishi mumkin. Bundan tashqari esa *nix tizimlarda “./dastur_nomi” orqali joriy direktoriyadagi skriptni ishga tushiradi. Bunda xayoliy o’ylab topilgan vsSERVERd servisidan zaiflik aniqlanganini ko’rish mumkin.

Deyarli o’xshagan xujum 🙂

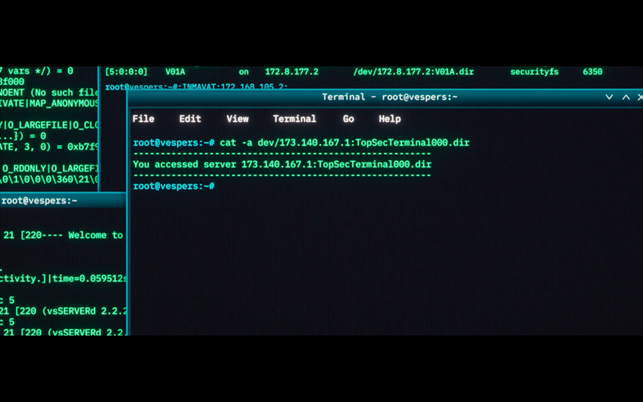

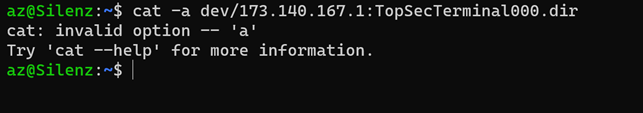

Asosiy ekranda biz cat buyrug’ini va qandaydir tarmoq interfeysiga o’xshagan “narsa”larni ko’rishimiz mumkin. Rejissor bu buyruq bilan xaker qandaydir maxfiy terminalga ulanganini ko’rsatishga harakat qilgan. Bu haqida buyruqdan keying qator ko’rsatib turibdi “You accessed…”

Shunchaki eslatma: cat buyrug’i *nix tizimlarda umuman boshqa vazifani bajaradi – ekrandagi holatda “dev” katalogidagi “173.140.167.1:TopSecTerminal000.dir” fayli ichidagilarni matn holatda chiqarib beradi.

Bundan keying holat uchun eslatmacha: cat buyrug’ida -a degan parameter mavjud emas.

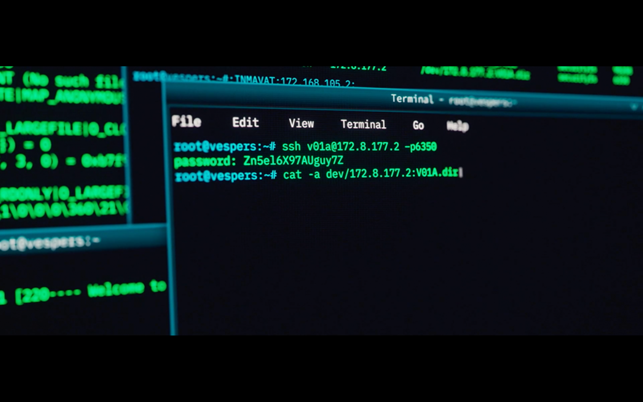

Yuqoridagi tasvirda xaker SSH orqali ulanishga harakat qiladi va bu reallikka yaqin ko’rinadi.

Bunda tomoshabin aldangan holat: *nix tizimlarda terilgan parollar ekranda ko’rinmaydi. Va yana serverga ulanilgandan keyin SSH server tizim haqida boshlang’ich ma’lumotlarni ekranga chiqaradi.

«Форсаж 8»: “aqlli” avtomashinalar egalarining qo’rqinchli tushi.

G’araz niyatli kimsalar taksidan tortib salondagi yuzlab avtomashinalar boshqaruvini qo’lga oladi. Bunday holatda ularni internetga ulangan holati ahamiyatga ega bo’lmaydi.

Aslidachi?

Mantiqan o’ylab qaralsa buni iloji bor, LEKIN bunday natijaga erishish uchun xakerlarga juda ko’plab izlanishlar olib borishi, har bir mashinani marka, model va ishlab chiqilgan yiliga qarab juda katta eksploitlar kutubxonasi kerak bo’ladi. Yana buning uchun ular ba’zi bir turdagi avtomobillarni sotib olib ko’rib, ular ustida sinovlar o’tkazgan bo’lishi kerak.

Shahardagi barcha elektromashinalar kaftdagidek ko’rinib turishi

Bir lahzadayoq butun shahardagi barcha avtomashinalarni boshqaruvini qo’lga ola oladigan dasturni tasavvur qilish qiyin albatta, lekin ba’zi bir holatlar tarixda kuzatilgan:

— 2009 yilda General Motors tadqiqotchilari avtomashinalarni dvigateli va tormozlarini masofadan turib boshqargan. https://www.wired.com/2015/09/gm-took-5-years-fix-full-takeover-hack-millions-onstar-cars/

— 2015 yilda Charli Miller va Kris Valaseklar masofadan turib Cherokee jipini (Jeep) buzib kirishgan – harakatlanib ketayotgan mashinani magnitofonini, konditsioner, oyna tozalagichlarini qo’shishgan. Keyin esa avtomashinani tezligini 10 KM/soat gacha pasaytirishgan.

https://www.wired.com/2015/07/hackers-remotely-kill-jeep-highway

— 2016 yilda Tencent Keen mutaxassislari Tesla Model S ni buzib kirishgan. Buning uchun ular qiyin bo’lgan kiberzaifliklardan tashkil topgan zanjirdan o’tib chiqishgan. 2017 yilda bu modelni takomillashtirilgandan so’ng ham yana qaytadan buzib kirishga muvaffaq bo’lishgan.

2018 yilda Tencent Keen mutaxassislari BMW avtomashinalariga 2 ta xujumni namoyish etishgan. Birinchi hujumda BMW ConnectedDrivedan HTTP trafikni kuzatish (sniffing) orqali masofadan turib zararli kodlarni ishga tushira olishgan. Ikkinchisida TCB tizimidagi himoyalanmagan SMS orqali amalga oshirilgan.

Ishonarliligi: 4/5

Hulosalar:

Keling holatlar bo’yicha umumiy hulosani chiqaramiz. Hosil bo’layotgan bunday o’ta kuchli xaker obrazlari bu shunchaki beozor streotip emas, bu haqiqiy muammo.

Axborot xavfsizligi sohasiga kirayotgan odam mana shunday kinolar yanada qiziqish orttiradi lekin kinodagi “kapishonkadagi xakerlar” juda “chiroyli” ko’rinishda “istalgan joyni istalgan vaqtda” buzib kiraveradi. Sohaga qiziqib kirgan odam esa o’zi istagan joyni buza olmaganidan keyin qo’lidan hech narsa kelmaydiganday his qilib sohadan ko’ngli sovib ketadi.

Bu holatga bir shaxs emas jamiyat darajasida qaralsa muammo yanada kattalashadi. Shaxsning oilasini ta’minlashi qiyinlashadi, jamiyatda esa yana bitta ijtimoiy va iqtisodiy qiynalgan oila paydo bo’ladi, kamiga yaxshi yetishib chiqishi mumkin bo’lgan mutaxassisdan ayriladi.

Xakerlar haqida “afsonalar”dan xakerlarni o’zlari ham turli hujumlarda juda yaxshi foydalanishadi. Hozirgi kunda ham texnik hujumdan ko’ra ko’proq ijtimoiy muhandislik (social engineering) turidagi hujumlar eng efektiv hujum sifatida qolmoqda. Chunki hozirgi kunda texnologiyalar rivojlanib bormoqda, ular foydalanuvchilar aybi bilan buzilmasa texnik jihatdan buzib kirish holatlari juda kam hisoblanadi. Shuning uchun hozirgi kunda idora, tashkilot va kompaniyalar o’zlarini kiberxujumlardan himoya qilishi uchun hodimlarini IT sohasidagi bilimlarini oshirib borishi kerak.

Shu joyida yaxshi bir eslatma: Agar siz o’ylaganday chiroyli holatda emas tushunarsiz “aji buji”lar bilan biror joyni buzayotgan yoki buzishga urinayotgan odamni ko’rib qolsangiz unga ortiqcha savol bermang va undan progressbarni so’ramang. U shundog’am yetarlicha “bosh og’riqlar” ichida turibdi.

Qo’shimchalar:

Agar siz do’stlaringiz o’zingizni «qudratli xaker» sifatida ko’rsatmoqchi bo’lsangiz *nix tizimlari uchun hollywood paketi mavjud

Imloviy xatolar, kamchiliklar bo’lsa uzur so’rayman, men gumanitar fanlardan ko’ra aniq fanlarni yaxshi ko’rib o’qiganman va hozir ham shunday.

Maqolani saytga yozguncha men uchun yangi bo’lgan WYSIWYG muharrir bilan ham kelishib olish qiyinroq kechdi. Matn joylashuvini ko’ngildagiday qila olmadim.

P.S. Hammani bugunni «Aloqachilar kuni» bilan tabriklayman 🙂

Comments